Referenzen

Aktuelles

App-Entwicklung

Mobile App

Entwicklung

iOS App Programmierung

Android App Design

Cross-Platform App Entwicklung

App Entwicklung Kosten

Benutzerfreundliche App gestalten

Agile Methoden in der App-Entwicklung

App Store Optimierung

App-Sicherheit Lösungen

Native vs. Hybrid Apps

Progressive Web Apps Entwicklung

Benutzerdefinierte App-Entwicklung

App Performance Optimierung

App Prototyping und Tests

Machine Learning in Apps

Sprachassistenten in Apps integrieren

Blockchain-Technologie für Apps

E-Health Mobile Anwendungen

Bildungstechnologische Apps

Energieeffiziente App-Entwicklung

iOS App Programmierung

Android App Design

Cross-Platform App Entwicklung

App Entwicklung Kosten

Benutzerfreundliche App gestalten

Agile Methoden in der App-Entwicklung

App Store Optimierung

App-Sicherheit Lösungen

Native vs. Hybrid Apps

Progressive Web Apps Entwicklung

Benutzerdefinierte App-Entwicklung

App Performance Optimierung

App Prototyping und Tests

Machine Learning in Apps

Sprachassistenten in Apps integrieren

Blockchain-Technologie für Apps

E-Health Mobile Anwendungen

Bildungstechnologische Apps

Energieeffiziente App-Entwicklung

Systemhaus

IT

Systemhaus Dienstleistungen

Netzwerkmanagement Lösungen

Cloud Computing Services

Systemintegration Services

IT-Beratung und Support

Managed IT Services

Datensicherheit und Datenschutz

IT-Infrastruktur Optimierung

Digitale Transformation Beratung

Nachhaltige IT-Systemlösungen

VoIP Lösungen für Unternehmen

IT-Audit und Compliance

Virtual Desktop Infrastructure

IT-Sicherheitsschulungen

Notfallwiederherstellungspläne

IT Outsourcing Vorteile

Custom Software Lösungen

Serverless Computing

Netzwerksicherheit Monitoring

Hardware Lifecycle Management

Netzwerkmanagement Lösungen

Cloud Computing Services

Systemintegration Services

IT-Beratung und Support

Managed IT Services

Datensicherheit und Datenschutz

IT-Infrastruktur Optimierung

Digitale Transformation Beratung

Nachhaltige IT-Systemlösungen

VoIP Lösungen für Unternehmen

IT-Audit und Compliance

Virtual Desktop Infrastructure

IT-Sicherheitsschulungen

Notfallwiederherstellungspläne

IT Outsourcing Vorteile

Custom Software Lösungen

Serverless Computing

Netzwerksicherheit Monitoring

Hardware Lifecycle Management

Fortgeschrittene Technologien und Nutzererfahrung

User

Interface Design Trends

Benutzererfahrung (UX) Best Practices

Software as a Service (SaaS)

Programmiersprachen für Mobile Apps

Big Data und Analytik

Künstliche Intelligenz in Apps

Cloud-basierte mobile Apps

Multi-Plattform-Konnektivität

Mobile Gaming Trends

E-Commerce Mobile Strategien

User Centered Design

Zugänglichkeit in mobilen Anwendungen

Virtual Reality (VR) Mobile Apps

Smart Home Steuerungs-Apps

Umweltfreundliche Technologien in der IT

Cloud-Speicherlösungenv

Mobile Anwendungen für das Personalwesen

E-Government mobile Lösungen

Sicherheit in Wearable Devices

Telemedizin-Apps

Benutzererfahrung (UX) Best Practices

Software as a Service (SaaS)

Programmiersprachen für Mobile Apps

Big Data und Analytik

Künstliche Intelligenz in Apps

Cloud-basierte mobile Apps

Multi-Plattform-Konnektivität

Mobile Gaming Trends

E-Commerce Mobile Strategien

User Centered Design

Zugänglichkeit in mobilen Anwendungen

Virtual Reality (VR) Mobile Apps

Smart Home Steuerungs-Apps

Umweltfreundliche Technologien in der IT

Cloud-Speicherlösungenv

Mobile Anwendungen für das Personalwesen

E-Government mobile Lösungen

Sicherheit in Wearable Devices

Telemedizin-Apps

Mobile Lösungen

Mobile First Strategie

Unternehmens-Apps entwickeln

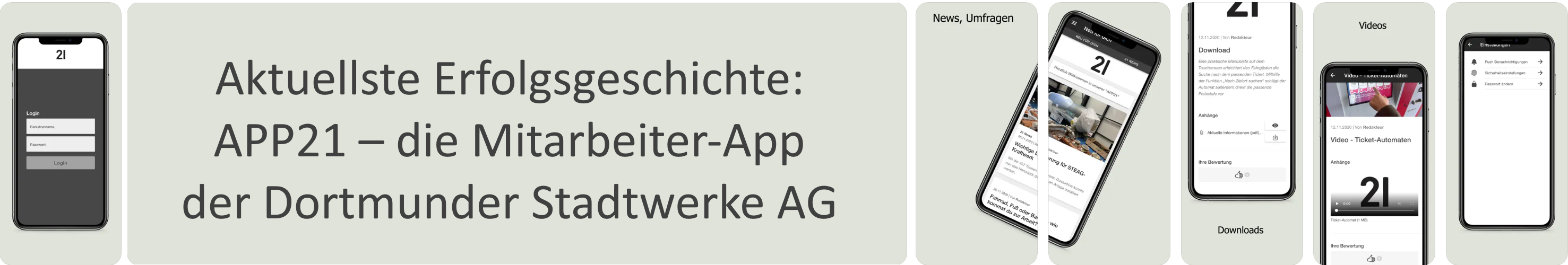

Mitarbeiter-App für Unternehmen

Mobile Sicherheitslösungen

IoT mobile Anwendungen

Mobile Payment Systeme

Standortbezogene Dienste

Mobile User Experience

Wearable Technologie Lösungen

Mobiles CRM

Augmented Reality Apps

Mobile Collaboration Tools

Mobile Business Intelligence

Geo-Targeting für Apps

Mobile E-Learning Plattformen

Mobile Supply Chain Management

Enterprise Mobility Management (EMM)

Mobile Anwendungen für soziale Netzwerke

Location Based Services (LBS)

Mobile Content Management Systeme (CMS)

Mobile App Wartung und Support

Unternehmens-Apps entwickeln

Mitarbeiter-App für Unternehmen

Mobile Sicherheitslösungen

IoT mobile Anwendungen

Mobile Payment Systeme

Standortbezogene Dienste

Mobile User Experience

Wearable Technologie Lösungen

Mobiles CRM

Augmented Reality Apps

Mobile Collaboration Tools

Mobile Business Intelligence

Geo-Targeting für Apps

Mobile E-Learning Plattformen

Mobile Supply Chain Management

Enterprise Mobility Management (EMM)

Mobile Anwendungen für soziale Netzwerke

Location Based Services (LBS)

Mobile Content Management Systeme (CMS)

Mobile App Wartung und Support

Cloud-Lösungen

Cloud-Dienste für KMUs

Hybrid Cloud Vorteile

Cloud-Sicherheitsstrategien

Kostenmanagement in der Cloud

Multi-Cloud-Management

Private vs. Public Cloud

Cloud-basierte Backup-Lösungen

Cloud Migration Best Practices

Skalierbare Cloud-Infrastruktur

Anbieter von Cloud-Diensten

Automatisierung in der Cloud

Cloud-Analytics Plattformen

Cloud-Dienste für Start-ups

Containerisierung in der Cloud

Cloud Computing Trends 2024

Cross-Platform Cloud Services

Sicherheitszertifizierungen für Cloud-Anbieter

Cloud-Computing in der Bildung

Kostenanalyse für Cloud-Migration

Governance-Strategien für die Cloud

Hybrid Cloud Vorteile

Cloud-Sicherheitsstrategien

Kostenmanagement in der Cloud

Multi-Cloud-Management

Private vs. Public Cloud

Cloud-basierte Backup-Lösungen

Cloud Migration Best Practices

Skalierbare Cloud-Infrastruktur

Anbieter von Cloud-Diensten

Automatisierung in der Cloud

Cloud-Analytics Plattformen

Cloud-Dienste für Start-ups

Containerisierung in der Cloud

Cloud Computing Trends 2024

Cross-Platform Cloud Services

Sicherheitszertifizierungen für Cloud-Anbieter

Cloud-Computing in der Bildung

Kostenanalyse für Cloud-Migration

Governance-Strategien für die Cloud

Internet der Dinge (IoT)

IoT

Sicherheitslösungen

Smart City Technologien

IoT im Gesundheitswesen

Energieeffizienz durch IoT

IoT-Geräteverwaltung

IoT-Datenanalyse

IoT-Netzwerkprotokolle

Wearable IoT-Geräte

IoT in der Landwirtschaft

Industrielle IoT-Anwendungen

IoT für intelligente Gebäude

Edge Computing im IoT

IoT-Gerätekonfiguration

IoT in Einzelhandelslösungen

Predictive Analytics im IoT

IoT und 5G Technologien

Datensicherheit im IoT

Open-Source-IoT-Plattformen

IoT in der Automobilindustrie

IoT Wartungsprotokolle

Smart City Technologien

IoT im Gesundheitswesen

Energieeffizienz durch IoT

IoT-Geräteverwaltung

IoT-Datenanalyse

IoT-Netzwerkprotokolle

Wearable IoT-Geräte

IoT in der Landwirtschaft

Industrielle IoT-Anwendungen

IoT für intelligente Gebäude

Edge Computing im IoT

IoT-Gerätekonfiguration

IoT in Einzelhandelslösungen

Predictive Analytics im IoT

IoT und 5G Technologien

Datensicherheit im IoT

Open-Source-IoT-Plattformen

IoT in der Automobilindustrie

IoT Wartungsprotokolle

Künstliche Intelligenz (KI)

KI in der

Kundenbetreuung

KI-Driven Analytics

Maschinelles Lernen Algorithmen

KI in der Bilderkennung

KI für predictive Maintenance

KI-gestützte Automatisierung

Ethik in KI-Systemen

KI in der Finanzindustrie

KI-basierte Empfehlungssysteme

KI-Integration in bestehende Systeme

KI für natürliche Sprachverarbeitung

KI in Echtzeitentscheidungen

KI im Projektmanagement

KI-gesteuerte Netzwerksicherheit

KI-basierte Chatbots

KI für visuelle Inspektionen

KI in der Logistik

Autonome Systeme durch KI

KI-gestützte Bildanalyse

KI und Datenschutzgesetze

KI-Driven Analytics

Maschinelles Lernen Algorithmen

KI in der Bilderkennung

KI für predictive Maintenance

KI-gestützte Automatisierung

Ethik in KI-Systemen

KI in der Finanzindustrie

KI-basierte Empfehlungssysteme

KI-Integration in bestehende Systeme

KI für natürliche Sprachverarbeitung

KI in Echtzeitentscheidungen

KI im Projektmanagement

KI-gesteuerte Netzwerksicherheit

KI-basierte Chatbots

KI für visuelle Inspektionen

KI in der Logistik

Autonome Systeme durch KI

KI-gestützte Bildanalyse

KI und Datenschutzgesetze

Cyber-Sicherheit

Next-Generation Firewalls

Ransomware-Schutzstrategien

Datenschutz-Compliance

Sicherheit für mobile Endgeräte

Phishing-Abwehrtechniken

Cybersecurity Audits

Endpoint Security Lösungen

Fortgeschrittene Bedrohungsabwehr

Cyber-Sicherheitstrainings

Cloud-Zugriffssicherheit

Biometrische Sicherheitssysteme

Intrusion Detection Systeme

Security Information und Event Management (SIEM)

VPN-Sicherheitsprotokolle

Cyber-Sicherheit für IoT

Advanced Persistent Threats (APT)

DDoS-Schutzstrategien

Sicherheitsaspekte von KI

Sicherheit für Blockchain-Anwendungen

Zero Trust Sicherheitsmodelle

Ransomware-Schutzstrategien

Datenschutz-Compliance

Sicherheit für mobile Endgeräte

Phishing-Abwehrtechniken

Cybersecurity Audits

Endpoint Security Lösungen

Fortgeschrittene Bedrohungsabwehr

Cyber-Sicherheitstrainings

Cloud-Zugriffssicherheit

Biometrische Sicherheitssysteme

Intrusion Detection Systeme

Security Information und Event Management (SIEM)

VPN-Sicherheitsprotokolle

Cyber-Sicherheit für IoT

Advanced Persistent Threats (APT)

DDoS-Schutzstrategien

Sicherheitsaspekte von KI

Sicherheit für Blockchain-Anwendungen

Zero Trust Sicherheitsmodelle

Softwareentwicklung

Agile

Entwicklungsmethoden

DevOps Best Practices

Microservices Architektur

API-Design und Management

Software Testing Automatisierung

Continuous Integration und Continuous Delivery

Code-Qualitätssicherung

Legacy System Modernisierung

Responsive Webdesign

Open Source Software Vorteile

Funktionale Programmiersprachen

Code-Sicherheitstechniken

Benutzeroberfläche (UI) Design für Accessibility

Low-Code-Plattformen

Mobile-first Softwareentwicklung

Blockchain für Entwickler

Serverseitige Programmierung

Echtzeitdatenverarbeitung

Game Engine Entwicklung

Debugging-Tools und -Techniken

DevOps Best Practices

Microservices Architektur

API-Design und Management

Software Testing Automatisierung

Continuous Integration und Continuous Delivery

Code-Qualitätssicherung

Legacy System Modernisierung

Responsive Webdesign

Open Source Software Vorteile

Funktionale Programmiersprachen

Code-Sicherheitstechniken

Benutzeroberfläche (UI) Design für Accessibility

Low-Code-Plattformen

Mobile-first Softwareentwicklung

Blockchain für Entwickler

Serverseitige Programmierung

Echtzeitdatenverarbeitung

Game Engine Entwicklung

Debugging-Tools und -Techniken